Arquitectura de Confianza Cero en Docker Compose: Estrategias de Aislamiento y Segmentación de Redes

- Mauricio ECR

- Devops

- 10 Jan, 2026

Docker Compose ha democratizado el despliegue de aplicaciones gracias a una premisa seductora: la simplicidad. Con un archivo YAML y un comando, servicios complejos cobran vida, interconectados y listos para operar. Sin embargo, esta abstracción, que es su mayor virtud para la productividad, suele convertirse en su talón de Aquiles en términos de seguridad. Por defecto, Docker Compose crea una red default donde todos los contenedores pueden comunicarse libremente entre sí. En este escenario, si no se define una arquitectura de red explícita, se genera un entorno de confianza total implícita: el frontend tiene línea directa con la base de datos, y servicios auxiliares pueden ver componentes críticos sin necesidad alguna.

Si bien al inicio del desarrollo esto facilita la integración, en producción plantea una vulnerabilidad crítica conocida como movimiento lateral. La pregunta que debemos hacernos no es si el sistema funciona, sino: en caso de que un componente periférico sea comprometido, ¿qué alcance tendría el atacante? En la mayoría de las configuraciones estándar, la respuesta es alarmante: acceso total a la red interna del stack.

La arquitectura que exploraremos a continuación propone desmantelar esa confianza implícita. Adoptaremos un enfoque de Zero Trust (Confianza Cero) aplicado a la orquestación de contenedores, donde ningún servicio tiene permiso de comunicación por defecto y cada ruta de red debe estar justificada por una necesidad funcional estricta.

El Principio de la Puerta Única: Centralización del Acceso

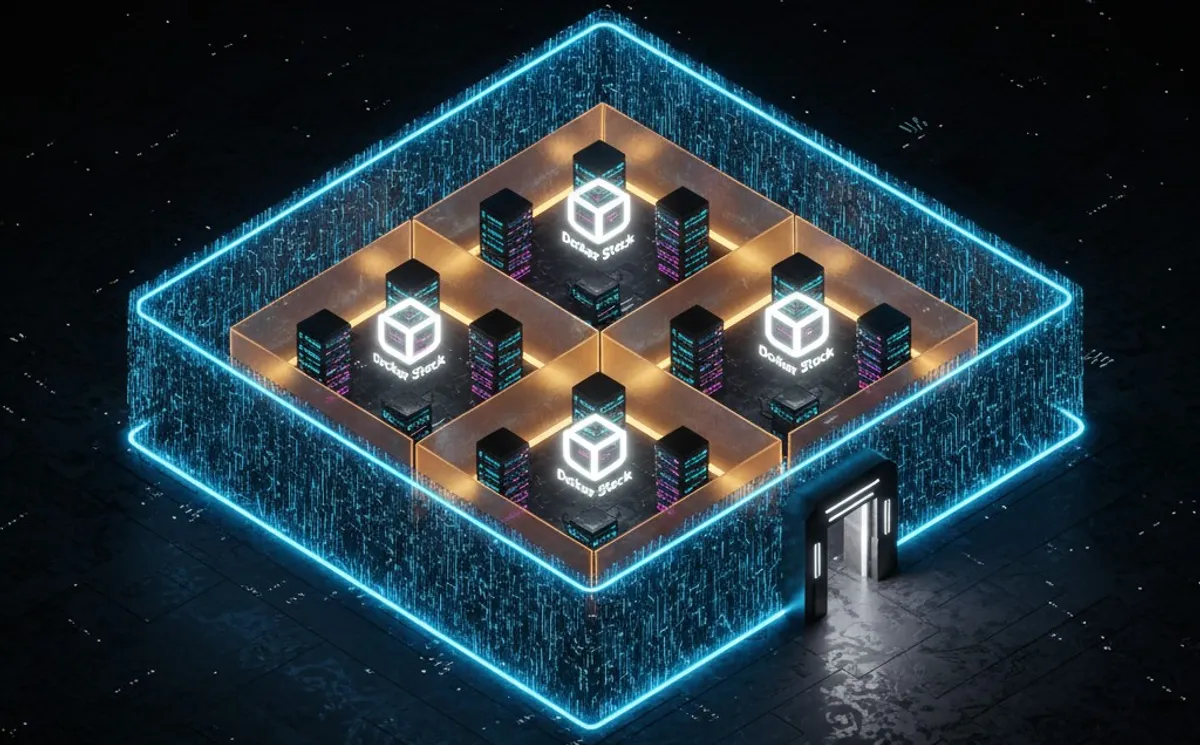

Para visualizar la seguridad perimetral, podemos imaginar la infraestructura como una fortaleza. En un diseño ingenuo o descuidado, cada torre (servicio) tendría su propia puerta hacia el exterior, multiplicando los puntos de entrada y dificultando la vigilancia. La primera decisión de arquitectura segura es clausurar todos esos accesos directos y establecer un único punto de entrada, fuertemente vigilado.

En el ecosistema de contenedores, este rol lo desempeña el Proxy Inverso.

Este componente actúa como la única entidad autorizada para interactuar con la red pública (Internet). Reside en una red externa (“public”) y su única función es recibir el tráfico, validarlo (potencialmente gestionando SSL/TLS) y enrutarlo hacia el interior. Desde la perspectiva externa, no existen bases de datos, ni backends, ni APIs internas; solo existe el proxy. Esta reducción de la superficie de ataque es fundamental: aunque un atacante escanee el host, solo encontrará los puertos estrictamente necesarios (80/443) abiertos por un servicio diseñado específicamente para manejar tráfico hostil.

Aislamiento Horizontal: Ciudades Amuralladas

Al escalar la infraestructura, es común alojar múltiples aplicaciones (o “stacks”) en el mismo host. Un error frecuente es permitir que estos stacks compartan redes globales, lo que crearía “carreteras” invisibles entre proyectos que no tienen relación entre sí.

Para mitigar esto, debemos tratar cada aplicación como una “ciudad independiente”. Aunque compartan el mismo territorio físico (el servidor host), no deben existir caminos directos entre ellas. Docker Compose facilita este aislamiento mediante el concepto de Namespacing en las redes. Al definir redes específicas dentro de cada docker-compose.yml, el orquestador prefija los nombres de red con el nombre del proyecto. Esto garantiza que la red interna del “Proyecto A” sea criptográficamente distinta e inaccesible para el “Proyecto B”, asegurando que un compromiso en una aplicación no se propague horizontalmente a otras vecinas.

Segmentación Vertical: Barrios con Acceso Controlado

Dentro de cada “ciudad” o stack, la seguridad debe ser granular. No basta con estar dentro del perímetro para ser confiable. Aquí aplicamos una arquitectura de capas, dividiendo la aplicación según la sensibilidad de los datos y la función de los componentes: Frontend (recepción), Backend (lógica) y Datos (bóveda).

La Recepción: El Frontend y la Red Pública

El servicio de frontend es el único que mantiene contacto con el Proxy. Su ubicación es estratégica: tiene un pie en la red pública (para recibir tráfico del proxy) y un pie en una red privada interna para comunicarse con el backend. Sin embargo, carece totalmente de acceso a la capa de datos. Si un atacante lograra vulnerar el frontend, se encontraría en un callejón sin salida respecto a la base de datos, ya que no existe una ruta de red física (virtualizada) para alcanzarla.

La Sala de Control: El Backend como Intermediario

El backend opera en una zona de penumbra controlada. No es accesible desde internet, no expone puertos al host y solo acepta tráfico proveniente de la red front-back. A su vez, es el único componente autorizado para iniciar conexiones hacia la red back-db. Actúa como un guardia de lógica de negocio, validando cada petición antes de solicitar información a la capa de persistencia.

La Bóveda: Aislamiento de la Base de Datos

La base de datos reside en la zona más profunda de la arquitectura. Su aislamiento es tal que ni el proxy ni el frontend saben de su existencia; la resolución de nombres DNS de Docker ni siquiera les permitirá resolver su dirección IP. Además, para elevar el nivel de seguridad, es recomendable configurar las redes de datos con la propiedad internal: true. Esta directiva de Docker impide que los contenedores en esa red tengan acceso a la puerta de enlace predeterminada hacia internet, evitando que un posible malware en la base de datos pueda “llamar a casa” o exfiltrar datos hacia el exterior.

Implementación Técnica: La Configuración como Documentación

La teoría de la segmentación cobra sentido cuando se materializa en código. A continuación, se presenta una implementación de referencia que orquesta un proxy global y dos aplicaciones (stacks) totalmente aisladas entre sí, demostrando cómo la topología de red define las políticas de seguridad.

1. El Stack del Proxy: La Frontera

Este servicio define la red pública compartida. Su configuración es minimalista, enfocada únicamente en la exposición de puertos.

version: "3.9"

services:

proxy:

image: nginx:alpine

ports:

- "80:80"

- "443:443"

networks:

- public

# En un escenario real, aquí se montarían volúmenes para certificados y configuración.

networks:

public:

name: public_gateway # Nombre explícito para que otros stacks la encuentren2. Stack A: Aplicación con Arquitectura de Tres Capas

Este archivo demuestra la segmentación interna. Nótese cómo frontend, backend y db nunca comparten una red común los tres a la vez. La comunicación es estrictamente transitiva.

version: "3.9"

services:

frontend:

image: nginx:alpine

networks:

- public # Para hablar con el Proxy

- front_back # Para hablar con el Backend

depends_on:

- backend

backend:

image: node:18-alpine

networks:

- front_back # Recibe del Frontend

- back_db # Consulta a la DB

# No expone puertos al host. Su seguridad radica en su invisibilidad externa.

db:

image: postgres:15-alpine

environment:

POSTGRES_PASSWORD: example_secure_password

networks:

- back_db # Solo accesible por el Backend

networks:

public:

external: true # Se conecta a la red creada por el Proxy

name: public_gateway

front_back:

internal: true # Opcional: restringe salida a internet si no se requieren APIs externas

back_db:

internal: true # Crítico: La DB no necesita acceso a internet3. Stack B: Aislamiento por Diseño

Al replicar la estructura para una segunda aplicación, Docker Compose garantiza el aislamiento. Aunque los nombres de las redes internas (front_back, back_db) sean idénticos en el archivo YAML, el motor de Docker les asigna identificadores únicos basados en el proyecto.

version: "3.9"

services:

# La estructura es idéntica, pero el contexto de ejecución es estanco.

frontend:

image: nginx:alpine

networks:

- public

- front_back

backend:

image: python:3.10-alpine

networks:

- front_back

- back_db

db:

image: redis:alpine

networks:

- back_db

networks:

public:

external: true

name: public_gateway

front_back:

internal: true

back_db:

internal: trueEn este esquema, el backend del Stack A intentando resolver el DNS db obtendrá la IP de su propia base de datos Postgres, y jamás la del Redis del Stack B. No hay posibilidad de colisión ni de acceso cruzado accidental.

Conclusiones y Horizonte de Evolución

El diseño de red en Docker Compose no debe considerarse una tarea de configuración trivial, sino la base fundacional de la seguridad de la aplicación. Al pasar de una red plana por defecto a una topología segmentada, logramos:

- Reducción de la Superficie de Ataque: Limitamos drásticamente qué contenedores son accesibles desde el exterior.

- Contención de Daños: Un servicio comprometido queda atrapado en su segmento de red, protegiendo la integridad de la base de datos y de otros stacks vecinos.

- Claridad Operativa: La arquitectura de red documenta por sí misma el flujo de datos de la aplicación.

Este modelo establece una base sólida sobre la cual construir medidas de seguridad más avanzadas. Como líneas futuras de mejora, esta arquitectura prepara el terreno para implementar mTLS (Mutual TLS) entre contenedores, asegurando no solo que la red sea la correcta, sino que el servicio interlocutor sea quien dice ser mediante certificados criptográficos. Asimismo, facilita la integración de herramientas de escaneo de vulnerabilidades y la gestión de secretos (Docker Secrets), cerrando el círculo de una estrategia de defensa en profundidad moderna y resiliente.